CentOS 查看 SSH 日志

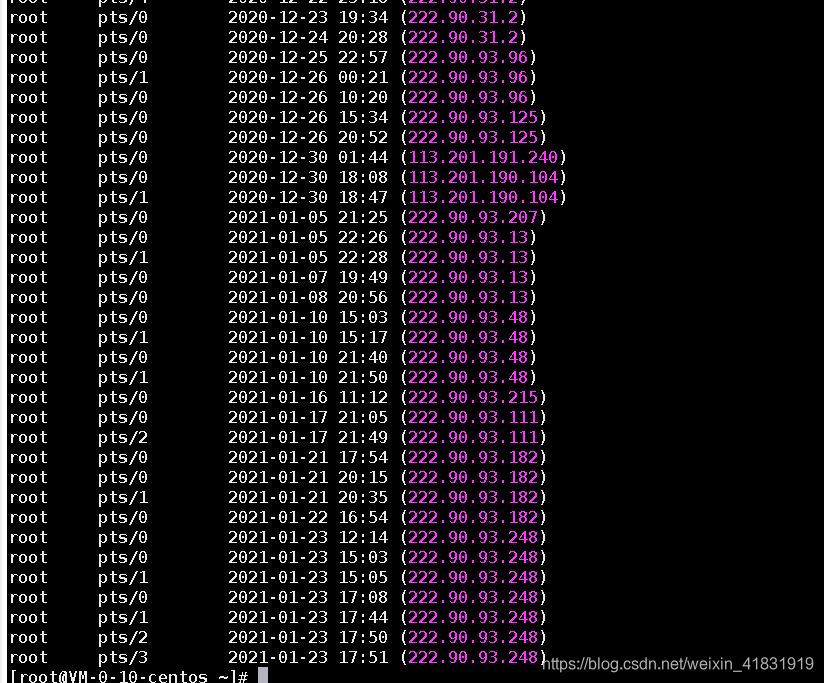

在服务器日常管理中,SSH(Secure Shell)作为一种安全的远程连接协议,是系统管理员和开发者必备的操作工具。而要确保服务器的安全,及时查看和分析 SSH 登录日志是每个管理员的责任之一。在本篇文章中,我们将探讨如何在 CentOS 系统上查看 SSH 日志,以及相关的安全实践。

SSH 日志的存储位置

在 CentOS 系统中,SSH 的登录日志通常存储在 /var/log/secure 文件中。这个文件记录了所有与系统安全相关的消息,包括 SSH 登录的成功与失败尝试。通过查看这个日志文件,管理员可以轻松识别潜在的安全问题,例如暴力破解攻击、未授权访问等。

查看 SSH 日志的基本命令

要查看 SSH 日志文件,可以使用以下命令:

此命令将会列出所有的记录。由于日志内容可能会非常长,因此,推荐使用 less 或者 more 命令来分页查看:

如果你只对最近的登录活动感兴趣,可以使用 tail 命令查看最新的几条记录:

这里的 -n 50 是说查看最新的 50 行记录。你也可以根据需要调整这个数字。

过滤 SSH 登录记录

查看 SSH 日志时,可能会有很多其他的安全相关记录,这时我们可以通过 grep 命令来过滤 SSH 登录相关的信息。例如,要查看所有的 SSH 登录成功记录:

相对应的,我们也可以查看所有的 SSH 登录失败记录:

通过这些命令,管理员可以迅速识别系统上的潜在威胁,并采取相应措施加以防护。

实施 SSH 安全措施

在查看 SSH 日志的过程中,如果发现可疑的活动,管理员应考虑采取一些安全措施,以尽量降低安全风险。以下是一些实用的建议:

更改默认端口:将 SSH 的默认端口从 22 改为其他端口,可以有效减少被攻击的风险。

使用密钥认证:相比密码,SSH 密钥认证更为安全,建议关闭密码登录,仅允许使用密钥身份验证。

限制 SSH 登录用户:通过配置 SSH 的 sshd_config 文件,限定可以远程登录的用户,减少攻击面。

设置防火墙规则:使用 iptables 或 firewalld 等防火墙工具,限制仅允许特定 IP 地址访问 SSH 服务。

定期监控日志:建立定期检查 SSH 日志的习惯,确保及时发现可能的入侵行为。

选择合适的服务器托管服务

在实现服务器安全措施的同时,选择一个可靠的服务器托管服务商也是非常重要的。这里推荐 桔子数据,它提供高性能、稳定性强的云服务,可以满足不同规模企业的需求。桔子数据不仅在技术支持上表现优异,而且还具备强大的安全防护机制,为用户的业务保驾护航。

结论

对 CentOS 服务器上的 SSH 日志进行定期查看和分析,是确保系统安全的必要步骤。通过掌握上述的日志查看技巧以及实施相应的安全措施,您可以降低服务器遭受攻击的风险。同时,选择一个合适的托管服务商也能为您的业务提供更稳定的支持。希望这篇文章能够帮助您更好地管理 SSH 日志,提高服务器的安全性。

活动:桔子数据-爆款香港服务器,CTG+CN2高速带宽、快速稳定、平均延迟10+ms 速度快,免备案,每月仅需19元!! 点击查看